Snel overzicht

Dit artikel bevat informatie over de volgende aspecten:

- Wat is AWS Secret Manager?

- Hoe geheimen wijzigen met AWS Secret Manager met behulp van de AWS Console?

- Bonustip: belangrijkste kenmerken van AWS Secret Manager

- Conclusie

Wat is AWS Secret Manager?

AWS Secret Manager wordt gebruikt om de vertrouwelijke informatie van de applicatie te coderen en beveiligen. Dergelijke vertrouwelijke informatie omvat databasereferenties, OAuth-tokens en API-sleutels. Dit informatie wordt genoemd “geheimen” .

AWS Secret Manager is uiterst handig voor ontwikkelaars als ze om veiligheidsredenen niet willen dat hun inloggegevens in de broncode worden opgeslagen. Deze geheimen zijn toegankelijk door een runtime-oproep naar de Secret Manager te doen. Door gebruik te maken van de Secret Manager kunnen ontwikkelaars mogelijke compromissen op het gebied van de veiligheid van applicaties voorkomen.

Hoe geheimen wijzigen met AWS Secret Manager met behulp van de AWS Console?

Gebruikers kunnen de beveiliging van de geheimen verbeteren door gebruik te maken van een automatisch rotatieschema het inzetten van deze geheimen in meerdere regio's . Met AWS Secret Manager kunnen gebruikers geheimen opslaan en beveiligen in het sleutel-waardepaar of in het JSON-document. Het is vermeldenswaard dat het JSON-document de gebruiker helpt bij het beheren van geheimen met een grootte van 64 KB.

Lees meer over het opslaan van Amazon RDS-referenties in AWS Secret Manager door dit artikel te raadplegen: “Hoe Amazon RDS-referenties op te slaan met behulp van Secret Manager” .

Er zijn verschillende manieren waarop een geheim kan worden gewijzigd. Sommigen van hen zijn als volgt:

- Methode 1: Update de waarde van het geheim

- Methode 2: Wijzig de coderingssleutel van het geheim

- Methode 3: Wijzig tags van het geheim

- Methode 4: geheim verwijderen

- Methode 5: Herstel geheim

- Methode 6: Wijzig de beschrijving van het geheim

Methode 1: Update de waarde van geheim

Wanneer de gebruiker de waarde van het geheim bijwerkt, vervangt AWS het label van het geheim door “AWSCURRENT”. De oude versie van de Secret is toegankelijk en heeft het label “AWSPREVIOUS” .

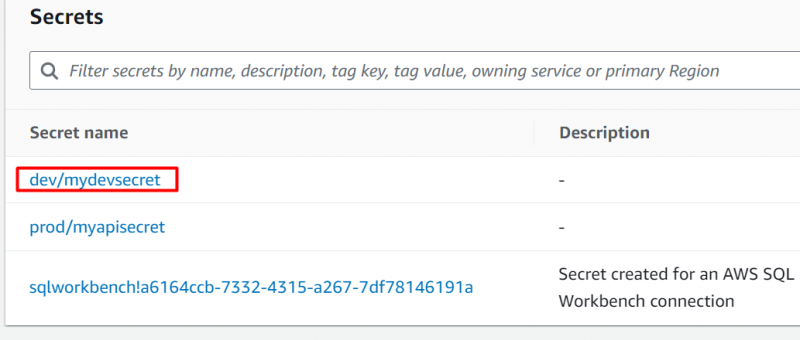

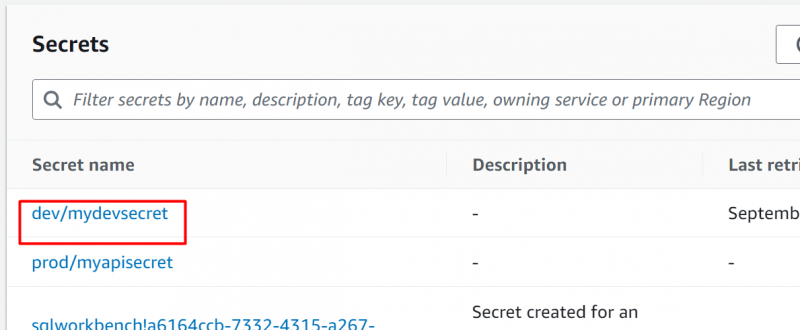

Op de AWS Geheim managerdashboard , Klik op de naam van het geheim:

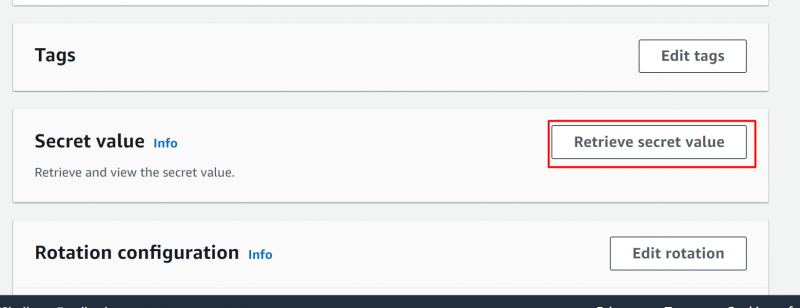

Naar beneden scrollen de interface en zoek de Sectie Geheime Waarde . Klik hier op de “Geheime waarde ophalen” knop:

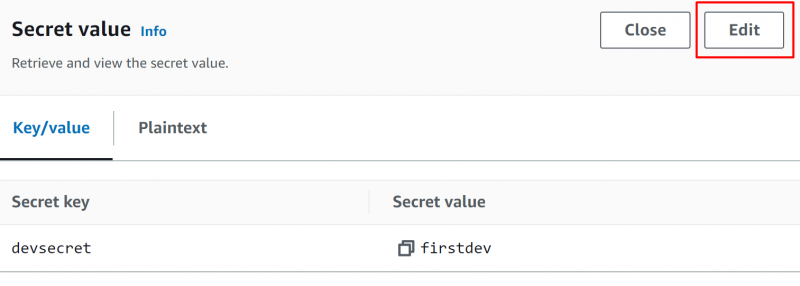

De volgende interface wordt weergegeven. Klik op de 'Bewerking' knop aan verander de waarde van het geheim:

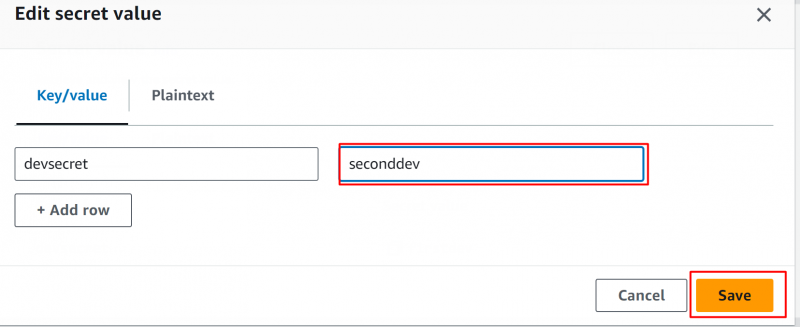

Er wordt een pop-upvenster aan u weergegeven. Op dit raam, bewerk de waarde van het geheim en klik op de 'Redden' knop:

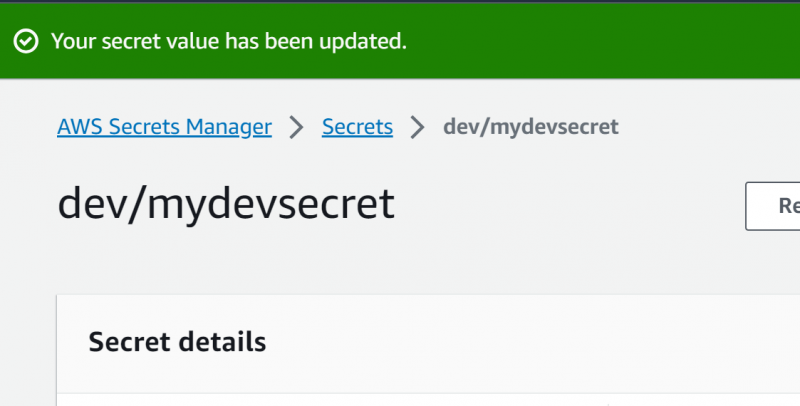

De geheime waarde is geweest met succes bijgewerkt:

Methode 2: Wijzig de coderingssleutelwaarde van Secret

Encryptie verbetert de beveiliging en filtert de toegang tot geheimen. Secret Manager gebruikt de Envelope Encryption met AWS KMS voor de bescherming van de geheimen. Standaard biedt AWS dit aan aws/geheimmanager beheerde sleutel, wat een aanbevolen praktijk is. Gebruikers kunnen echter ook door de klant beheerde sleutels gebruiken.

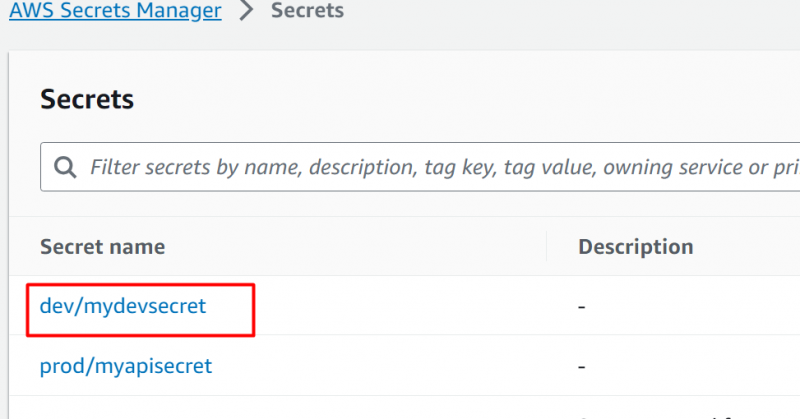

Op de AWS Dashboard voor geheime managers , kies het geheim waarvoor u de waarde van de coderingssleutel wilt wijzigen:

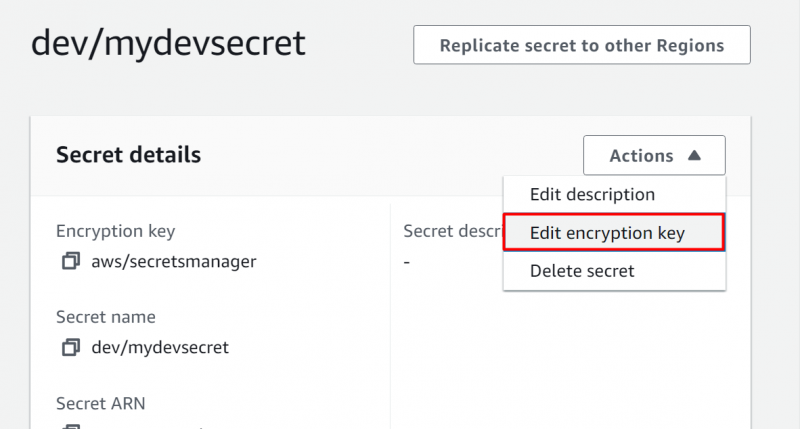

Klik in de weergegeven interface op de “Acties” knop. Dit zal een weergeven drop-down menu . Klik op de “Encryptiesleutel bewerken” keuze:

Op de Versleutelingssleutel bewerken raam , kan de gebruiker een sleutel selecteren of een nieuwe maken door op te klikken “Nieuwe sleutel toevoegen” keuze. Nadat u de waarde van de coderingssleutel hebt gewijzigd, klikt u op de 'Redden' knop om wijzigingen toe te passen:

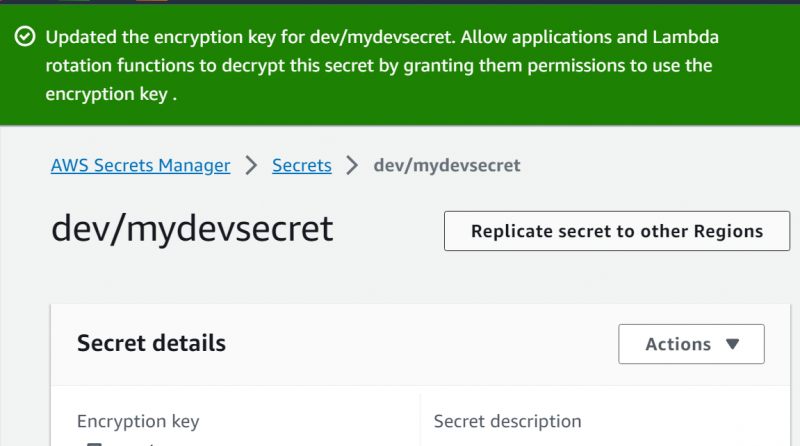

AWS geeft een weer bevestigingsbericht dat geeft aan dat de waarde succesvol is bijgewerkt:

Methode 3: Wijzig tags van een geheim in AWS Secret Manager

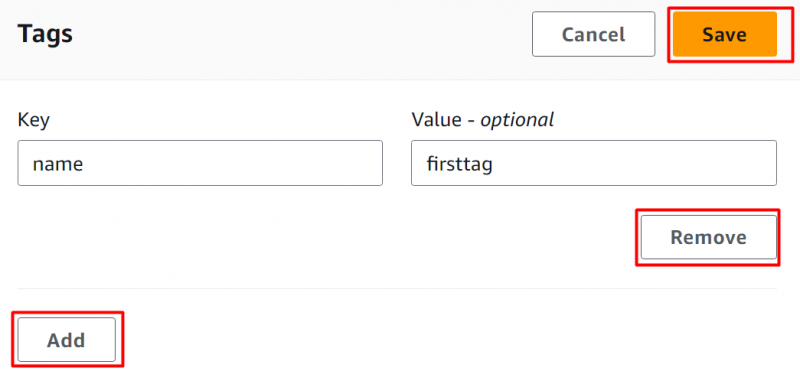

Tags zijn de labels die bestaan uit een door de gebruiker gedefinieerde sleutel en een optionele waarde. Met tags kan de gebruiker de AWS-bronnen eenvoudig beheren, doorzoeken en filteren. Tags die aan de geheimen zijn gekoppeld, kunnen ook worden gebruikt om toegang te verlenen of te weigeren. Merk op dat de AWS een standaard volgt voor het taggen van de bronnen. het wordt aanbevolen dat de gebruiker een standaard naamgevingsschema gebruikt en vermijdt dat gevoelige gegevens in de tags worden opgeslagen.

Om de tags van een geheim te wijzigen, tikt u op de geheim van de AWS geheime manager :

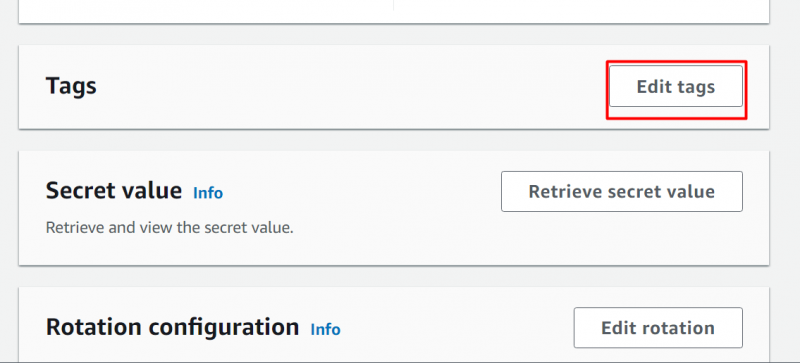

Zoek in de volgende interface het “Tags” sectie. Tik in dit gedeelte op de 'Bewerk-tags' knop:

Lever de Sleutel-waarde-paar voor de tags en druk op de Redden knop om wijzigingen toe te passen:

- Toevoegen: Om meerdere tags aan een geheim toe te voegen, klikt u op de knop “Toevoegen”.

- Verwijderen: Op dezelfde manier tikt u op de knop 'Verwijderen' om een bestaande tag te verwijderen.

Methode 4: Een geheim verwijderen

Geheimen zijn essentieel om te verwijderen en daarom verwijdert de Geheim Manager een geheim niet onmiddellijk. In plaats daarvan plant de gebruiker de verwijdering van het geheim. Gedurende de geplande tijd blijft het geheim ontoegankelijk.

In het geval van een gerepliceerd geheim moet de gebruiker eerst het replicageheim verwijderen en daarna moet het primaire geheim worden verwijderd.

Nadat u een geheim heeft aangemaakt, kies een geheim vanuit het Secret Manager-dashboard:

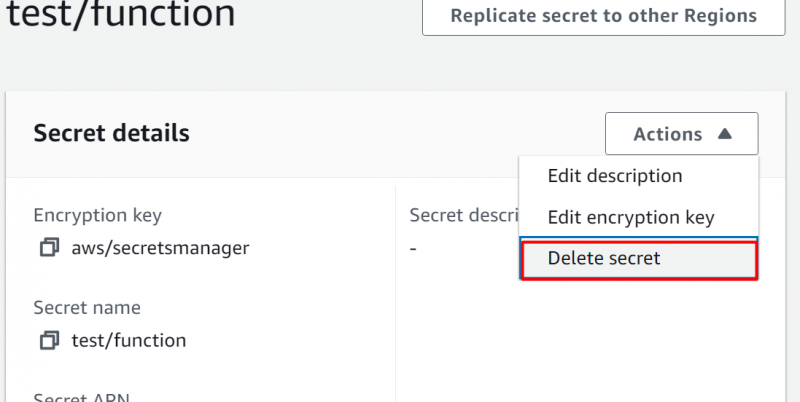

De volgende interface wordt aan u weergegeven. Klik op de “Acties” tabblad vanuit de interface. Van de drop-down menu van de Tabblad 'Acties' , selecteer de “Geheim verwijderen” knop:

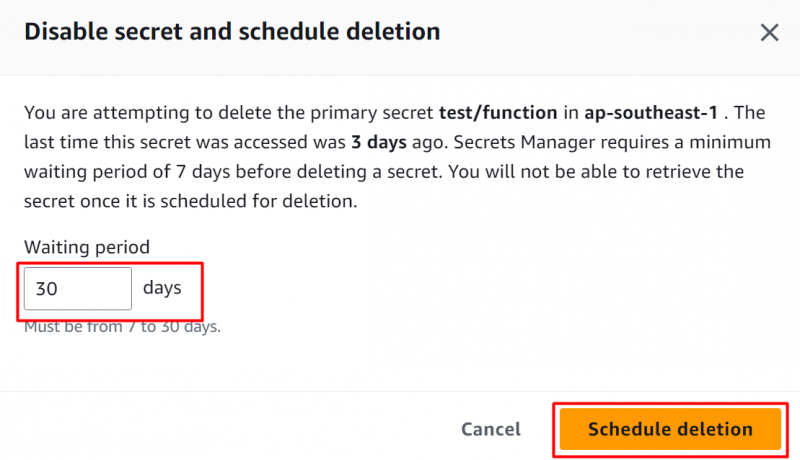

Er verschijnt een pop-upvenster. In dit venster kan de gebruiker de verwijdering plannen door het aantal dagen ertussen op te geven 7 tot 30 dagen in de 'Wachtperiode' sectie. Nadat u het hebt geconfigureerd, klikt u op de “Schema verwijderen” knop:

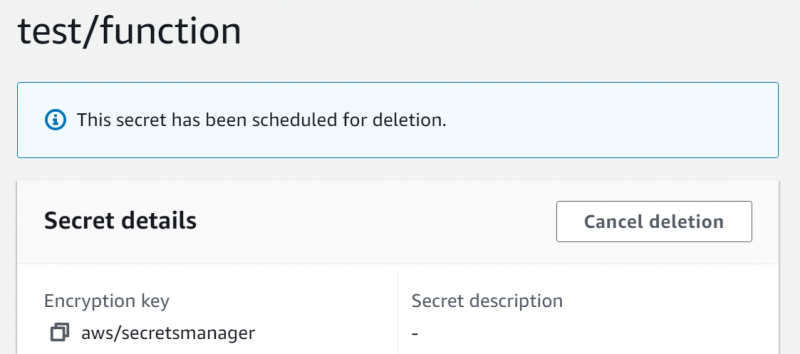

AWS geeft een weer bevestigingsbericht na de succesvolle planning van The Secret:

Methode 5: Herstel een geheim

Wanneer een geheim is gepland voor verwijdering, wordt het gemarkeerd als een verouderd geheim en is het niet rechtstreeks toegankelijk. Deze ontoegankelijkheid van het geheim blijft bestaan totdat de herstelperiode eindigt. Het geheim wordt permanent verwijderd zodra de opgegeven herstelperiode is verstreken.

De geheimen kunnen echter worden hersteld door enkele eenvoudige stappen te volgen die hieronder worden vermeld:

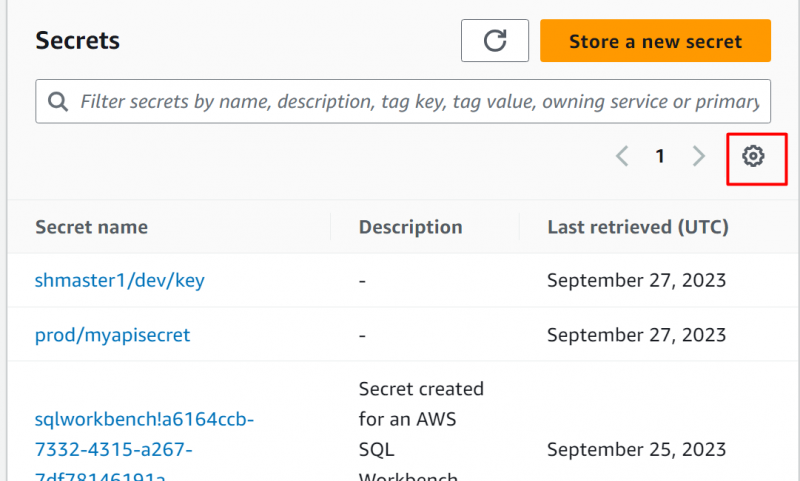

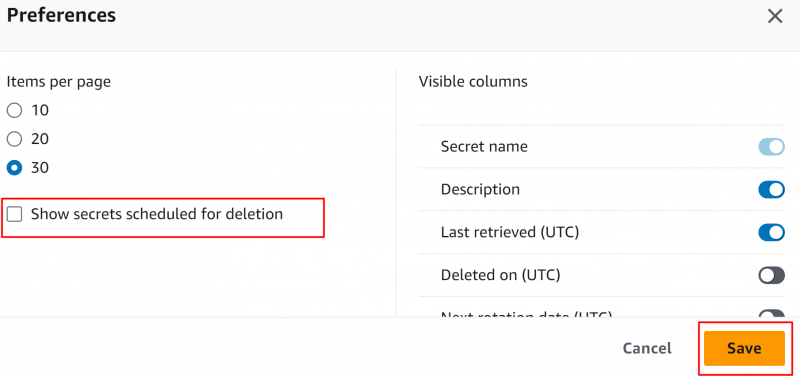

Voor het herstellen van een geheim dat per ongeluk is verwijderd, kan de gebruiker een paar eenvoudige stappen volgen. Om een geheim te herstellen, klikt u op de “Voorkeuren” pictogram in de rechter bovenhoek van de interface:

Schakel in de weergegeven pop-upvensters de optie in “Toon geheimen gepland voor verwijdering” keuze. Terwijl u de standaardinstellingen behoudt, klikt u op de 'Redden' knop:

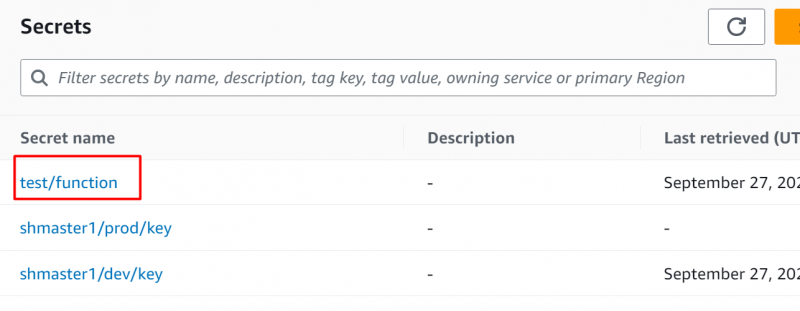

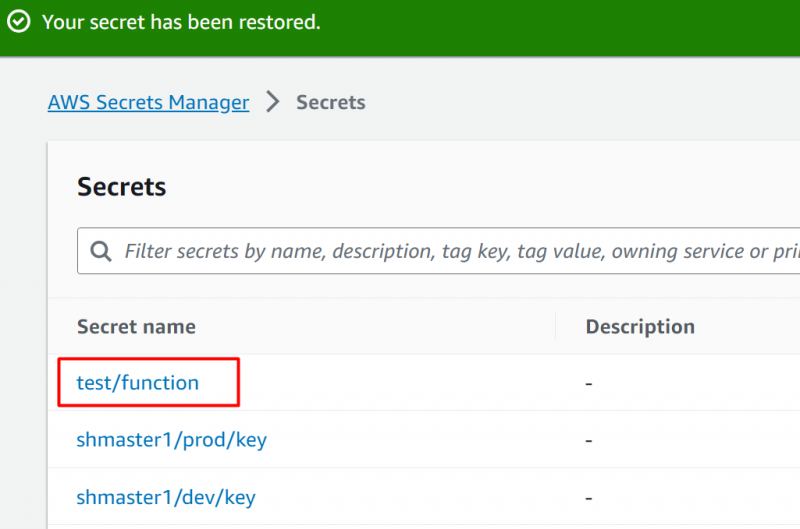

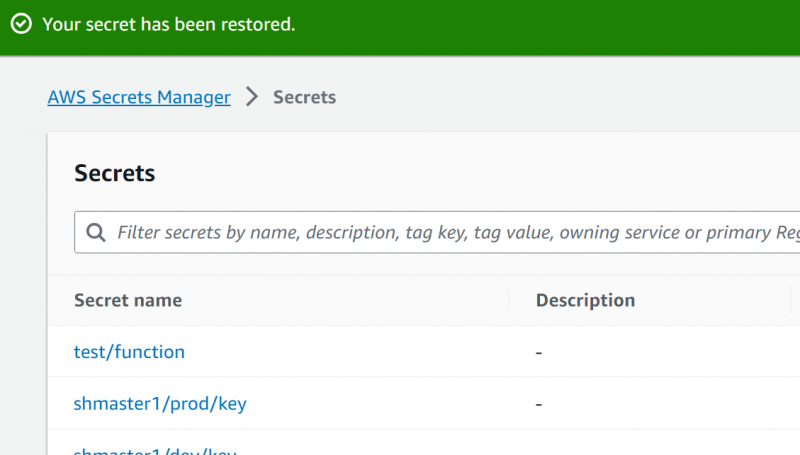

AWS geeft een bevestigingsbericht weer. Op het dashboard staan alle geheimen dat waren gepland voor verwijdering zal zijn weergegeven aan de gebruiker. Houd er rekening mee dat alleen die geheimen worden weergegeven die de geplande verwijderingstijd niet hebben overschreden. Klik op de geheim dat je wilt herstellen :

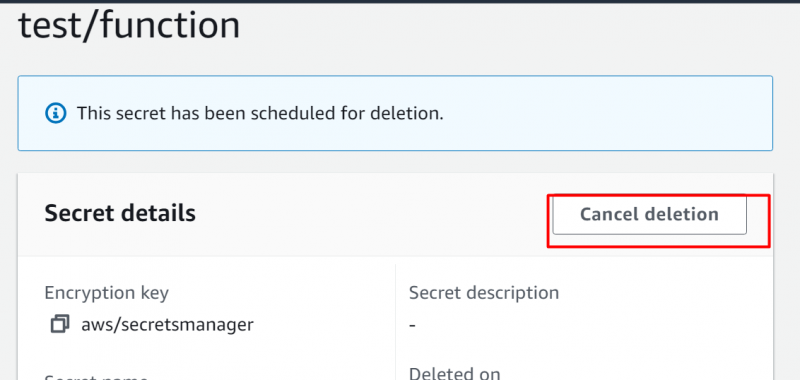

Klik op de “Verwijdering annuleren” knop om het verwijderingsschema van het geheim te beëindigen:

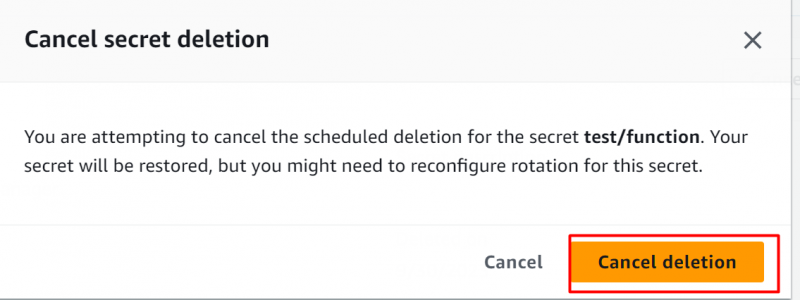

Bevestigen verwijderen door op te tikken “Verwijdering annuleren” knop:

Het geheim is geweest succesvol hersteld zoals aangegeven door het AWS-bevestigingsbericht:

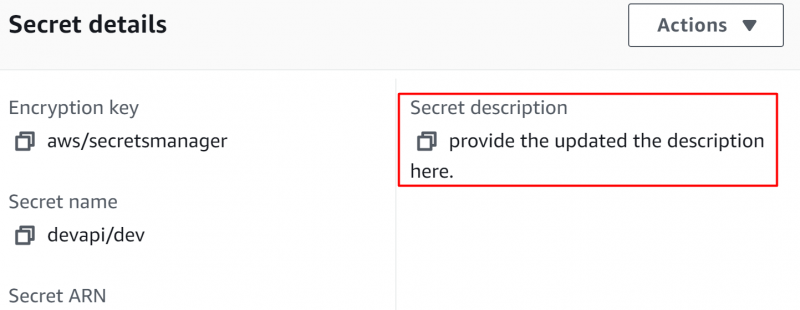

Methode 6: Wijzig de beschrijving van een geheim

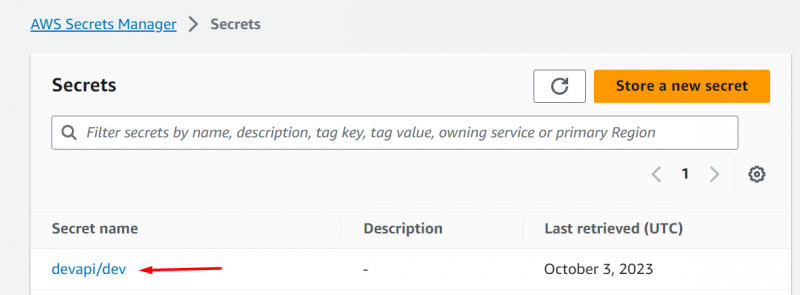

Naast het bijwerken van waarden, het wijzigen van sleutels en het verwijderen en herstellen van het geheim, kunnen AWS-gebruikers ook de beschrijving van het geheim bewerken. Om de beschrijving van een geheim te wijzigen, kiest u het geheim in het AWS Secret Manager Dashboard:

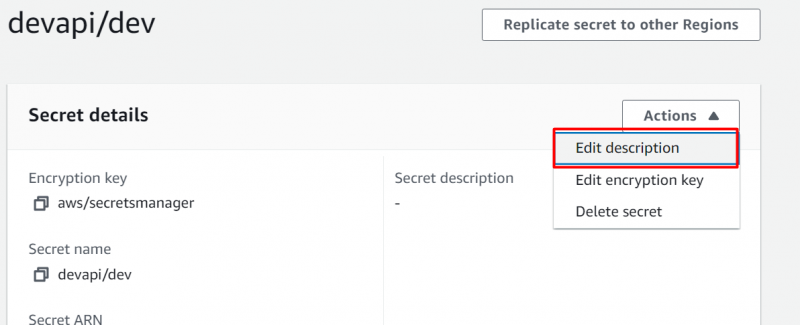

Tik in de volgende interface op de “Acties” knop en klik op de 'Bewerk beschrijving' optie uit de vervolgkeuzelijst:

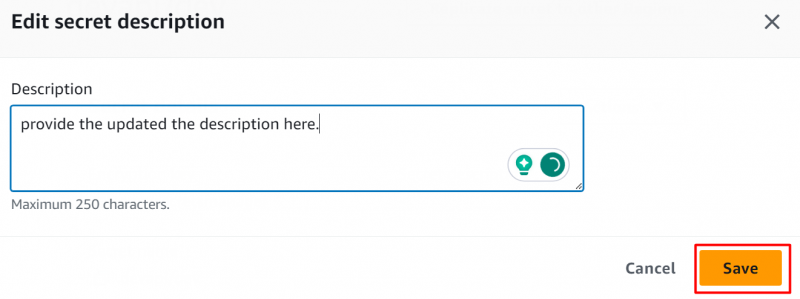

Hierdoor wordt het volgende dialoogvenster geopend. In de Beschrijving veld, bewerk de beschrijving en druk op Redden knop om wijzigingen toe te passen:

De beschrijving is succesvol bijgewerkt:

Dat komt allemaal uit deze gids.

Bonustip: belangrijkste kenmerken van AWS Secret Manager

Laten we, terwijl we het hebben over de verschillende acties die een gebruiker kan ondernemen met AWS Secret Manager, enkele belangrijke functies van Secret Manager verkennen die het uw favoriete service maken voor het opslaan en beveiligen van inloggegevens:

Roteer geheimen veilig : Deze service biedt ingebouwde integraties voor een uitgebreid portfolio van AWS-services zoals MySQL, PostgreSQL, Lambda-functies, Aurora, RDS, enz. Een aanbevolen praktijk is om versiebeheer in te schakelen terwijl de geheimen worden geroteerd om te voorkomen dat de applicatie kapot gaat .

Fijnmazige toegangscontroles : Er zijn meerdere methoden beschikbaar om de inloggegevens te beveiligen, zoals toegang tot deze met behulp van tags, het implementeren van hiërarchische namen voor schaalbaarheid, toegang tot meerdere accounts, enz.

Audit en monitoring: Gebruikers kunnen geheimen versleutelen en ontsleutelen door gebruik te maken van de versleutelingssleuteldiensten van AWS en de activiteit in CloudWatch en CloudTrail enz. volgen.

Betalen per gebruik: AWS Secret Manager volgt pay-as-you-go-modellen, wat betekent dat de gebruiker alleen betaalt voor de functies die hij gebruikt.

Conclusie

Om geheimen in de AWS Secret Manager te wijzigen, kan de gebruiker de tags en coderingssleutels wijzigen, de waarden van de sleutel bijwerken en de geheimen verwijderen en herstellen. Door gebruik te maken van de AWS Secret Manager wordt de beveiligingsarchitectuur van de applicatie verbeterd, omdat hard-coded wordt verwijderd. Deze waarden worden vervolgens vervangen door de tijdens de runtime toegankelijke waarde van de geheimen via Secret Manager. Dit artikel is een stapsgewijze handleiding voor het wijzigen van de geheimen in AWS Secret Manager.