In deze handleiding laten we zien hoe u tcpdump op een Linux-systeem kunt installeren en hoe u de TCP/IP-pakketten kunt vastleggen en analyseren met behulp van tcpdump.

Hoe Tcpdump te installeren

Tcpdump is vooraf geïnstalleerd op veel Linux-distributies. Maar als het nog niet op uw systeem is geïnstalleerd, kunt u tcpdump op uw Linux-systeem installeren. Gebruik de volgende opdracht om tcpdump op het Ubuntu 22.04-systeem te installeren:

$ sudo apt install tcpdump

Om tcpdump op Fedora/CentOS te installeren, gebruik je het volgende commando:

$ sudo dnf installeer tcpdump

Hoe u de pakketten kunt vastleggen met de opdracht Tcpdump

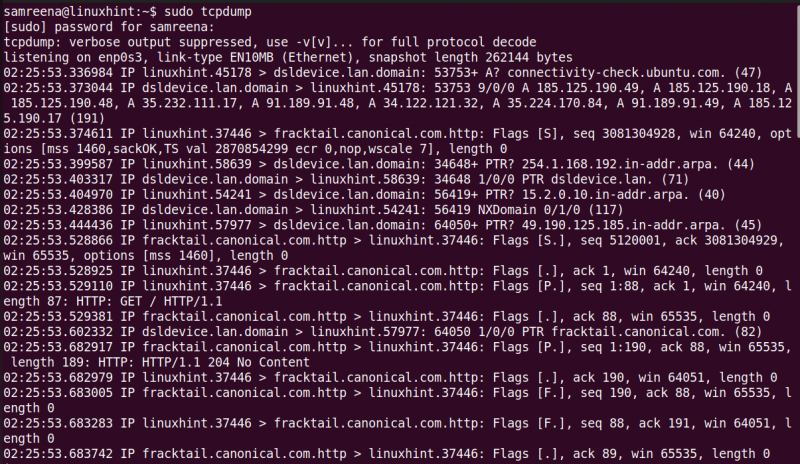

Om de pakketten met tcpdump vast te leggen, start u de terminal met sudo-rechten met behulp van 'Ctrl+Alt+t'. Deze tool bevat verschillende opties en filters om de TCP/IP-pakketten vast te leggen. Als u alle stromende pakketten van de huidige of standaard netwerkinterface wilt vastleggen, gebruikt u de opdracht “tcpdump” zonder enige optie.

$ sudo tcpdump

Met het gegeven commando worden de pakketten van de standaardnetwerkinterface van uw systeem vastgelegd.

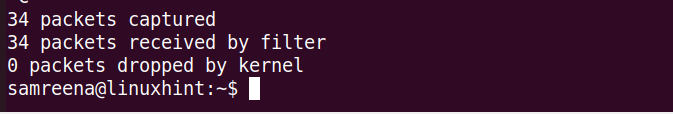

Aan het einde van de uitvoering van deze opdracht worden alle vastgelegde en gefilterde pakkettellingen op de terminal weergegeven.

Laten we de uitvoer begrijpen.

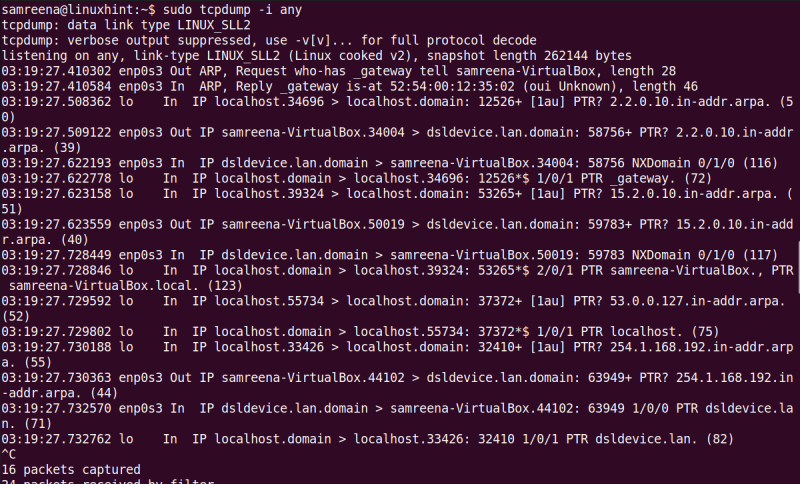

Tcpdump maakt de analyse van de TCP/IP-pakketheaders mogelijk. Het toont een enkele regel voor elk pakket, en de opdracht blijft actief totdat u op “Ctrl+C” drukt om deze te stoppen.

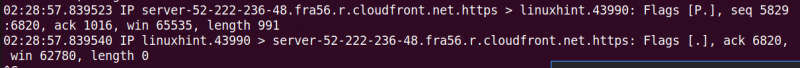

Elke regel van tcpdump bevat de volgende details:

- Unix-tijdstempel (bijvoorbeeld 02:28:57.839523)

- Protocol (IP)

- Bronhostnaam of IP en poortnummer

- Bestemmingshostnaam of IP en poortnummer

- TCP-vlaggen (bijvoorbeeld vlaggen [F.]) die de verbindingsstatus aangeven met waarden als S (SYN), F (FIN),. (ACK), P (DUW), R (RST)

- Volgnummer van de gegevens in het pakket (bijvoorbeeld seq 5829:6820)

- Bevestigingsnummer (bijvoorbeeld ack 1016)

- Venstergrootte (bijvoorbeeld win 65535) die de beschikbare bytes in de ontvangende buffer vertegenwoordigt, gevolgd door TCP-opties

- Lengte van de gegevenspayload (bijvoorbeeld lengte 991)

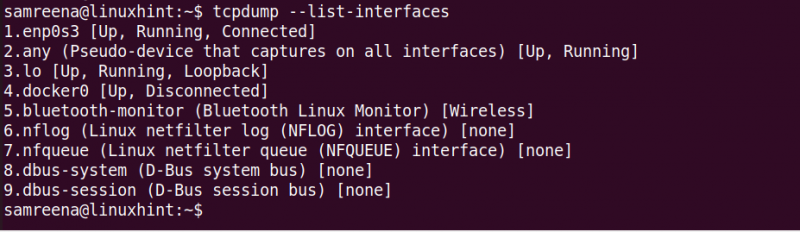

Om alle netwerkinterfaces van uw systeem weer te geven, gebruikt u de opdracht “tcpdump” met de optie “-D”.

$ sudo tcpdump -Dof

$ tcpdump --list-interfacesMet deze opdracht worden alle netwerkinterfaces weergegeven die zijn aangesloten of actief zijn op uw Linux-systeem.

Leg de pakketten van de gespecificeerde netwerkinterface vast

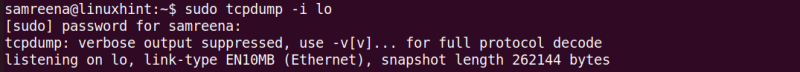

Als u de TCP/IP-pakketten wilt vastleggen die door een specifieke interface gaan, gebruikt u de vlag “-i” met de opdracht “tcpdump” en geeft u de naam van de netwerkinterface op.

$ sudo tcpdump -i lo

Het gegeven commando legt het verkeer vast op de “lo” -interface. Als u uitgebreide of gedetailleerde informatie over het pakket wilt weergeven, gebruikt u de vlag “-v”. Om uitgebreidere details af te drukken, gebruikt u de vlag '-vv' met de opdracht 'tcpdump'. Regelmatig gebruik en analyse dragen bij aan het behoud van een robuuste en veilige netwerkomgeving.

Op dezelfde manier kunt u het verkeer op elke interface vastleggen met behulp van de volgende opdracht:

$ sudo tcpdump -i elk

Leg de pakketten vast met behulp van een specifieke poort

U kunt de pakketten vastleggen en filteren door de interfacenaam en het poortnummer op te geven. Om bijvoorbeeld de netwerkpakketten vast te leggen die via poort 22 door de “enp0s3”-interface gaan, gebruikt u de volgende opdracht:

$ tcpdump -i enp0s3 poort 22Met de vorige opdracht worden alle stromende pakketten van de interface 'enp0s3' vastgelegd.

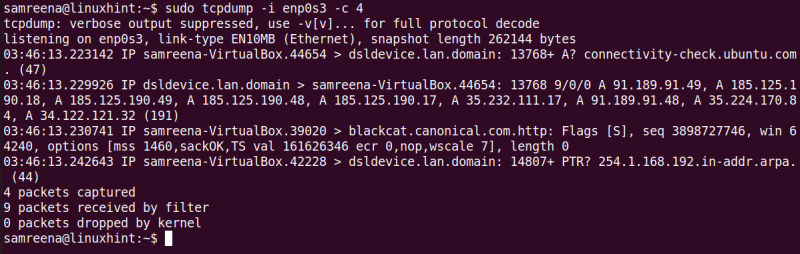

Leg de beperkte pakketten vast met Tcpdump

U kunt de vlag “-c” gebruiken met de opdracht “tcpdump” om een bepaald aantal pakketten vast te leggen. Om bijvoorbeeld vier pakketten op de “enp0s3”-interface vast te leggen, gebruikt u de volgende opdracht:

$ tcpdump -i enp0s3 -c 4

Vervang de interfacenaam met uw systeem.

Handige Tcpdump-opdrachten om het netwerkverkeer vast te leggen

Hieronder hebben we enkele nuttige “tcpdump”-opdrachten opgesomd die u zullen helpen bij het efficiënt vastleggen en filteren van netwerkverkeer of pakketten:

Met behulp van de opdracht “tcpdump” kunt u de pakketten van een interface vastleggen met een gedefinieerd bestemmings-IP of bron-IP.

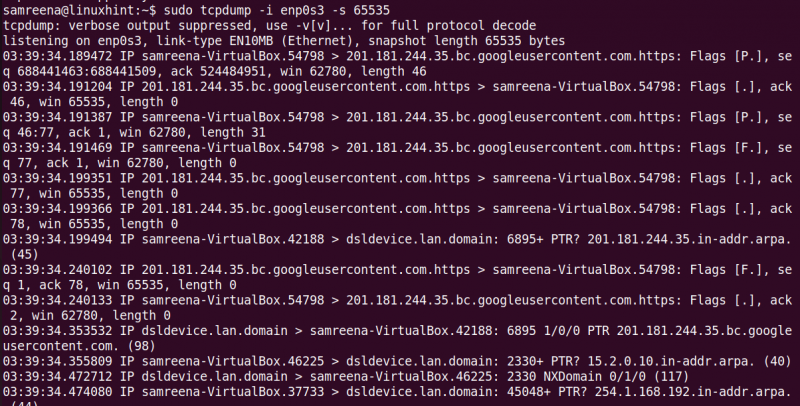

$ tcpdump -i {interfacenaam} dst {bestemmingsip}U kunt de pakketten vastleggen met een momentopnamegrootte van 65535 bytes, wat afwijkt van de standaardgrootte van 262144 bytes. In de oudere versies van tcpdump was de opnamegrootte beperkt tot 68 of 96 bytes.

$ tcpdump -i enp0s3 -s 65535

Hoe u de vastgelegde pakketten in een bestand kunt opslaan

Als u de vastgelegde gegevens in een bestand wilt opslaan voor verdere analyse, kunt u dat doen. Het vangt het verkeer op een specifieke interface op en slaat het vervolgens op in een “.pcap”-bestand. Gebruik de volgende opdracht om de vastgelegde gegevens in een bestand op te slaan:

$ tcpdump -iWe hebben bijvoorbeeld de interface “enps03”. Sla deze vastgelegde gegevens op in het volgende bestand:

$ sudo tcpdump -i enps03 -w dump.pcapIn de toekomst kunt u dit vastgelegde bestand lezen met Wireshark of andere netwerkanalysetools. Dus als u Wireshark wilt gebruiken om de pakketten te analyseren, gebruik dan het argument “-w” en sla het op in een “.pcap”-bestand.

Conclusie

In deze zelfstudie hebben we aan de hand van verschillende voorbeelden gedemonstreerd hoe u de pakketten kunt vastleggen en analyseren met behulp van tcpdump. We hebben ook geleerd hoe u het vastgelegde verkeer kunt opslaan in een “.pcap”-bestand dat u kunt bekijken en analyseren met Wireshark en andere netwerkanalysetools.