AWS is een online computerplatform. Het is dan ook niet meer dan normaal dat beveiliging een van de grootste zorgen van ontwikkelaars en IT-experts wordt. Om tegemoet te komen aan deze behoefte van zijn gebruikers heeft AWS de traditionele praktijken van het hard coderen van de waarden in de code geëlimineerd door de introductie van de 'AWS geheime manager'.

Snel overzicht

Dit artikel bevat informatie over de volgende aspecten:

- Wat is AWS Secret Manager?

- Hoe maak en wijzig je een geheim in AWS Secret Manager met behulp van CLI?

- Conclusie

Wat is AWS Secret Manager?

AWS Secret Manager schittert in zijn vermogen om de gevoelige informatie van bronnen zoals OAuth-tokens, databasegegevens, API-sleutels, enz. te beschermen en te beveiligen. Dergelijke vertrouwelijke informatie wordt opgeslagen in de gecodeerde vorm die bekend staat als “geheimen” . Secret Manager zorgt ervoor dat alle vertrouwelijke informatie van de gebruiker gecodeerd is en alleen toegankelijk is voor bevoegde instanties. Deze geheimen kunnen worden geopend en gewijzigd met behulp van AWS Console of CLI.

Hoe maak en wijzig je een geheim in AWS Secret Manager met behulp van CLI?

Met AWS Secret Manager kunnen gebruikers de authenticatie en het toegangsbeheer beheren. Naast het opslaan en ophalen van de geheimen, kunnen gebruikers de rotatie plannen van de geheimen die langetermijngeheimen vervangen door kortetermijngeheimen. Dit leidt tot een verbeterde beveiligingspostuur van de applicatie en voorkomt dat wie dan ook de functionaliteit in gevaar brengt.

Amazon Web Service is een goed ontworpen en veilig platform dat ernaar streeft zijn gebruikers de beste faciliteiten en middelen te bieden. In deze blog leren we over de implementatie van de volgende methoden met geheimen met behulp van AWS CLI:

- Methode 1: Creëer een geheim

- Methode 2: Update de waarde van het geheim

- Methode 3: Beschrijving bewerken

- Methode 4: Coderingssleutel wijzigen

- Methode 5: Een geheim verwijderen

- Methode 6: Geheim herstellen

- Methode 7: Tag een geheim

- Methode 8: Filter het geheim

- Methode 9: Repliceer een geheim

Lees dit artikel voor meer informatie over het wijzigen van het geheim met behulp van de AWS Console: “Geheimen wijzigen met AWS Secret Manager met behulp van de AWS Console” .

Methode 1: Creëer een geheim in IAM met behulp van AWS CLI

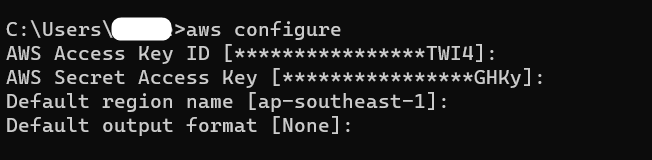

Naar creëer een geheim in AWS Geheime Manager, Inloggen het AWS-account met behulp van de volgende opdracht:

aws configureren

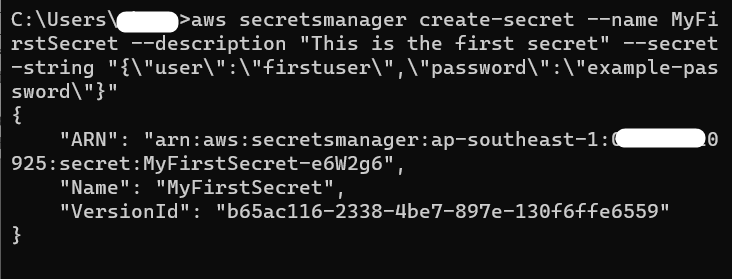

Geef vervolgens de volgende opdracht op en druk op de 'Binnenkomen' knop op het toetsenbord:

-naam: wordt gebruikt om de naam voor het geheim in te voeren.

-beschrijving: geef een korte beschrijving van het geheim.

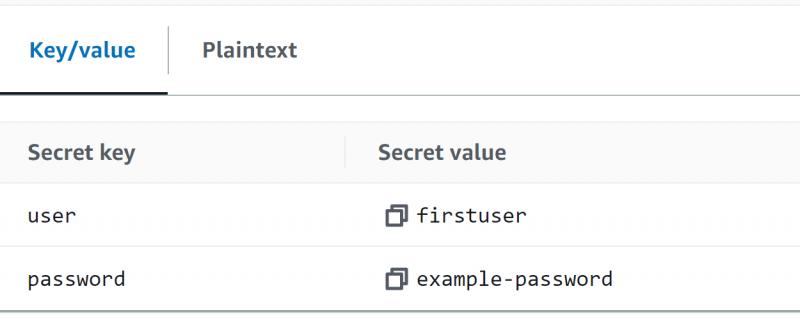

–geheime tekenreeks: wordt gebruikt voor het specificeren van de sleutel-waardeparen. In het bovengenoemde commando, 'gebruiker' En 'wachtwoord' zijn de twee sleutels. Op dezelfde manier, “eerstegebruiker” En “voorbeeld-wachtwoord” zijn de twee waarden voor de sleutels:

Raadpleeg dit artikel voor meer informatie over het maken van een geheim in AWS Secret Console: 'Hoe Amazon RDS-referenties opslaan met behulp van Secrets Manager?'

Uitvoer

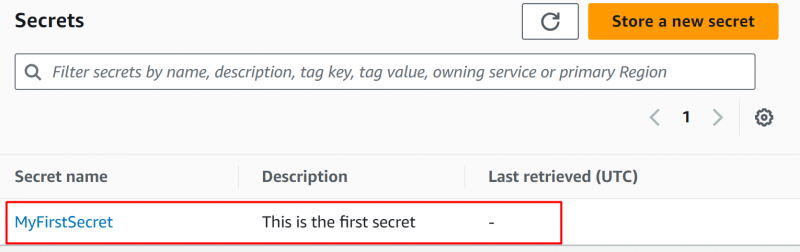

De uitvoer kan echter ook geverifieerd van de Secret's Managerdashboard waar het geheim wordt gemaakt door CLI:

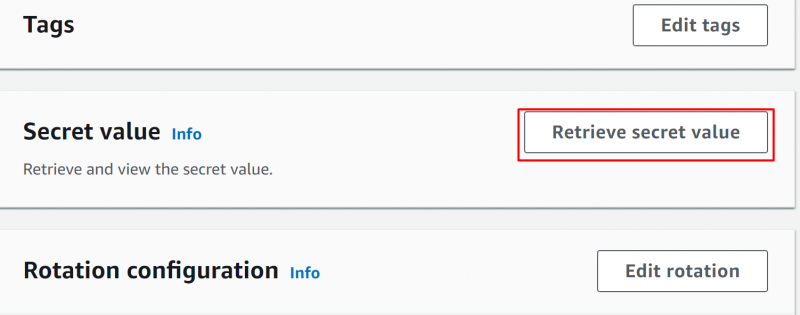

Klik op de De naam van het geheim . Blader door de volgende interface naar de “Geheime waarde” sectie. Druk op “Geheime waarde ophalen” knop om de sleutel-waardeparen te bekijken:

De sleutelwaardeparen weergegeven zijn dezelfde als die we hebben opgegeven in de bovengenoemde opdracht:

Methode 2: Update de waarde van het geheim

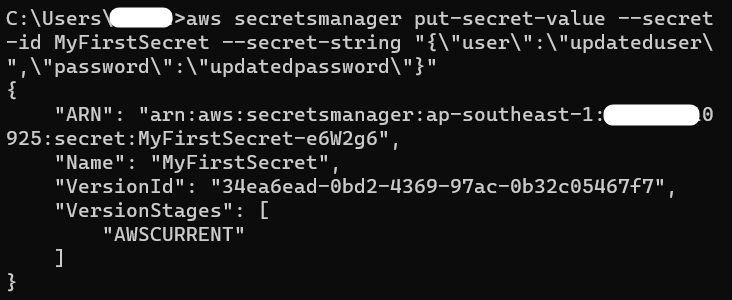

Om de waarden van de sleutels in een geheim bij te werken, geeft u de volgende opdracht op. De “–geheime tekenreeks” in de opdracht bevat de bijgewerkte waarde voor de 'gebruiker' En 'wachtwoord' sleutels.:

aws secretsmanager put-geheime-waarde --geheim-id MijnEersteGeheim --geheime tekenreeks '{' gebruiker teken bijgewerkte gebruiker ',' wachtwoord teken bijgewerktwachtwoord '}'

Uitvoer

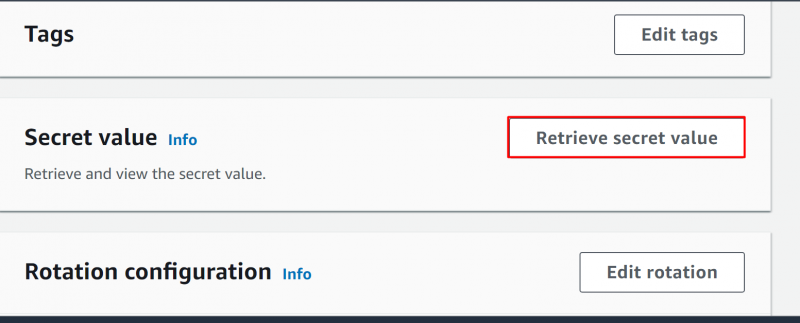

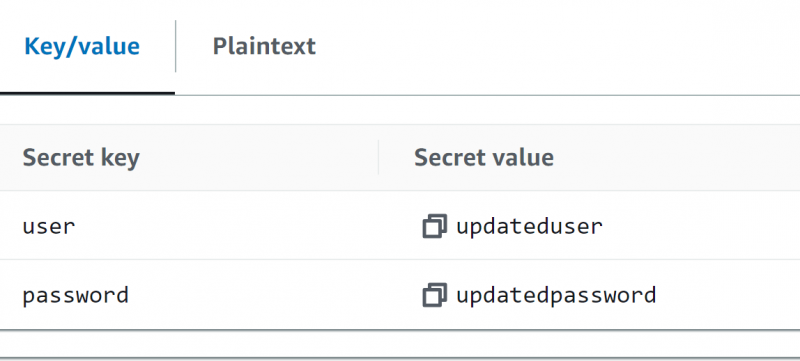

Door een bezoek te brengen aan de Secret’s Manager Dashboard, druk op naam van het geheim om de specificaties te bekijken. In de “Geheime waarde” sectie op de weergegeven interface, tikt u op de “Geheime waarde ophalen” knop:

Hierdoor wordt de sleutel-waardeparen . Vanaf hier worden de waarden voor de sleutels succesvol bijgewerkt:

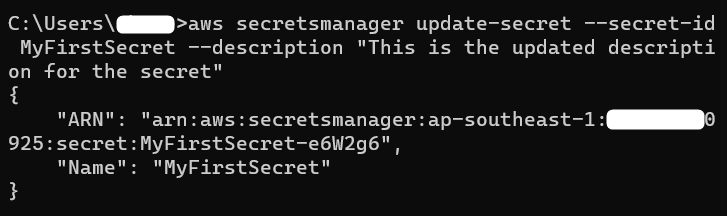

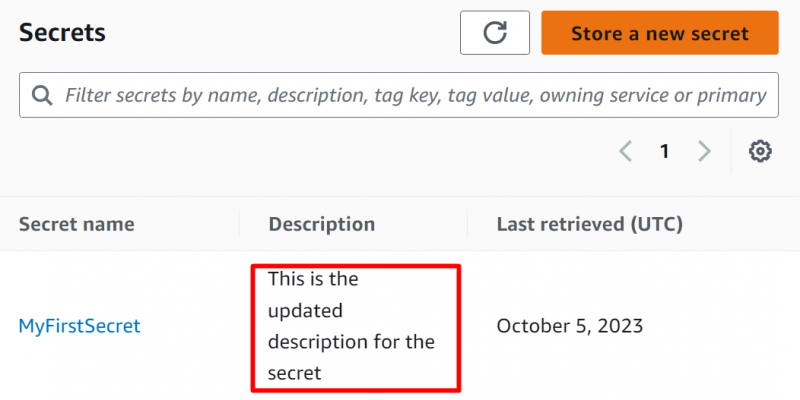

Methode 3: Update de beschrijving van het geheim

Naast de waarden kunnen we ook de beschrijving van de Geheim . Geef hiervoor de volgende opdracht aan CLI:

aws secretsmanager update-geheim --geheim-id MijnEersteGeheim --beschrijving 'Dit is de bijgewerkte beschrijving van het geheim'

Uitvoer

Ga voor verificatie naar de Secret's Managerdashboard . Op het dashboard staat de geheime beschrijving is voorzien:

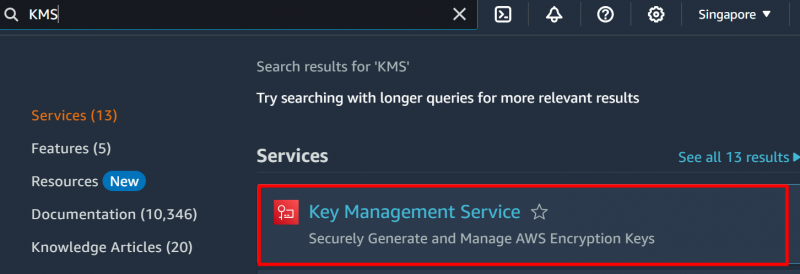

Methode 4: Coderingssleutel wijzigen

Een van de andere wijzigingen die een gebruiker kan uitvoeren met de AWS Secret Manager is “Wijzig de coderingssleutel” van het geheim. Zoek en selecteer hiervoor de “KMS” dienst van AWS-beheerconsole :

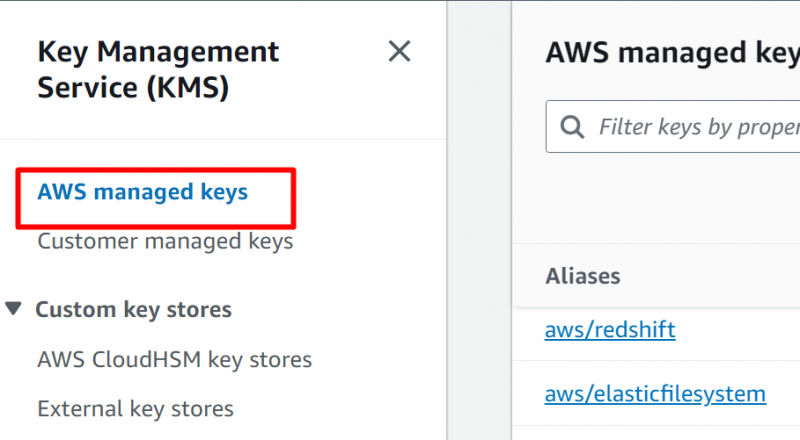

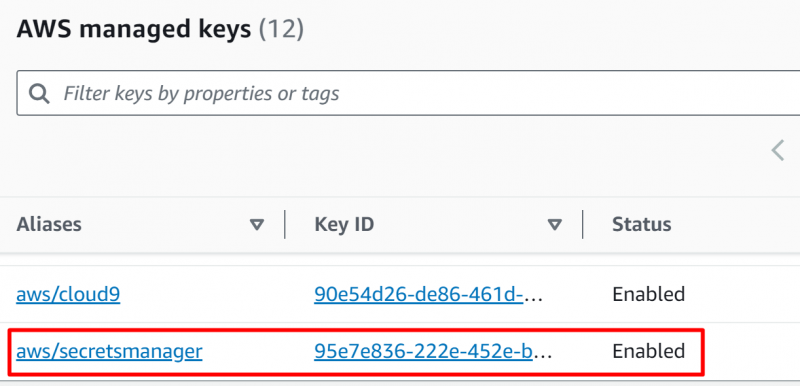

AWS zal bij het aanmaken van een geheim een standaardsleutel voor de codering verstrekken. Gebruikers kunnen ook een “Door de klant beheerde sleutel” maar de aanbevolen praktijk is het gebruik van de standaardsleutel meegeleverd . Omdat voor deze demo de standaardsleutel wordt gebruikt, klikt u daarom op de “AWS beheerde sleutels” optie in de linkerzijbalk van KMS:

Scroll naar beneden Interface voor beheerde AWS-sleutels en zoek de “aws/geheimmanager” sleutel. Deze sleutel is gekoppeld aan het eerder gemaakte geheim. Klik op de sleutelnaam om de configuraties te bekijken:

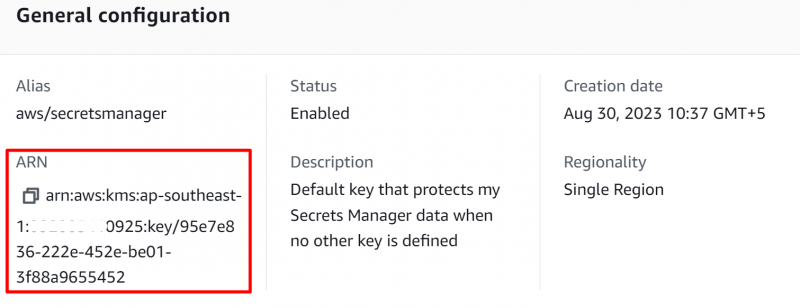

Van de Interface van algemene configuratie, kopieer de “RNA” zoals vereist voor het identificeren van het geheim en het wijzigen van de coderingssleutel:

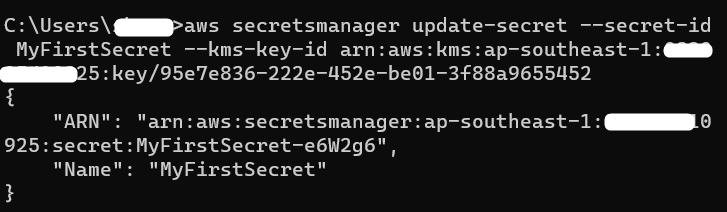

Terugkomend op de CLI, voorzien het volgende commando met de gekopieerd ARN :

aws secretsmanager update-geheim --geheim-id MijnEersteGeheim --kms-sleutel-id arn:aws:kms:us-west- 2 : 123456789012 :sleutel / VOORBEELD1-90ab-cdef-fedc-ba987VOORBEELD–kms-sleutel-id: verstrek de gekopieerde ARN voor het wijzigen van de coderingssleutel van het geheim.

–geheim-id: Geef de naam op van het geheim waarvan de sleutel moet worden gewijzigd:

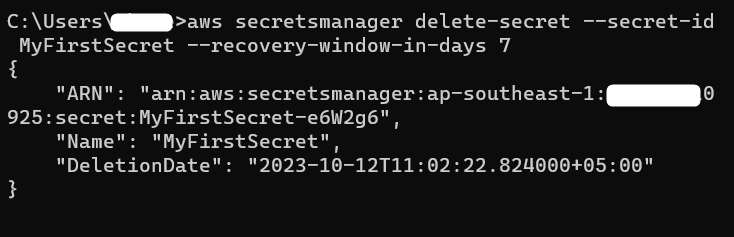

Methode 5: Een geheim verwijderen

Een gebruiker kan het geheim ook verwijderen via de opdrachtregelinterface. Voordat een geheim wordt verwijderd, duurt het minimaal 7 dagen tot maximaal 30 dagen. De volgende opdracht wordt gebruikt voor het verwijderen van een geheim uit het Secret Manager Dashboard:

aws secretsmanager verwijder-geheim --geheim-id MijnEersteGeheim --herstel-venster-in-dagen 7

–geheim-id: geef de naam op van het geheim dat moet worden verwijderd.

–herstelperiode in dagen: verwijst naar het verwijderingsschema. Het geheim wordt na de opgegeven tijd in het bestand verwijderd “herstelperiode” . Het geheim wordt permanent verwijderd en kan niet worden hersteld.

Uitvoer

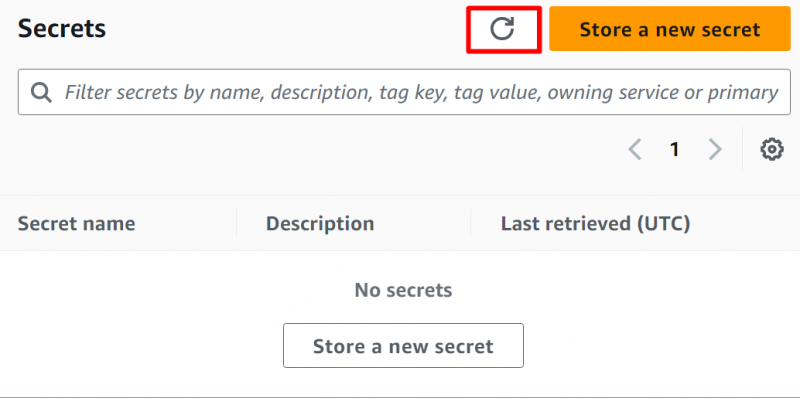

Ga voor verificatie naar de Geheim managerdashboard en klik op de “Herladen” knop. Er wordt een interface weergegeven die lijkt op de bijgevoegde afbeelding:

Methode 6: Herstel een geheim

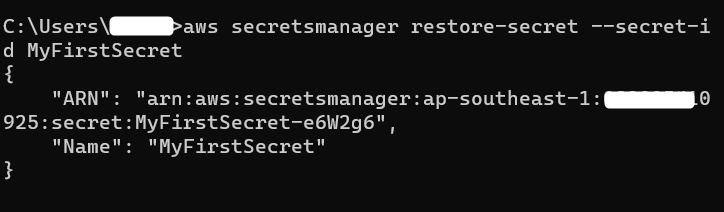

Met AWS Secret Manager kunnen we ook het geheim herstellen dat per ongeluk is verwijderd. Geef op de opdrachtregelinterface de volgende opdracht op:

aws secretsmanager herstel-geheim --geheim-id MijnEersteGeheim–geheim-id: geef de naam op van het geheim dat moet worden hersteld.

Uitvoer

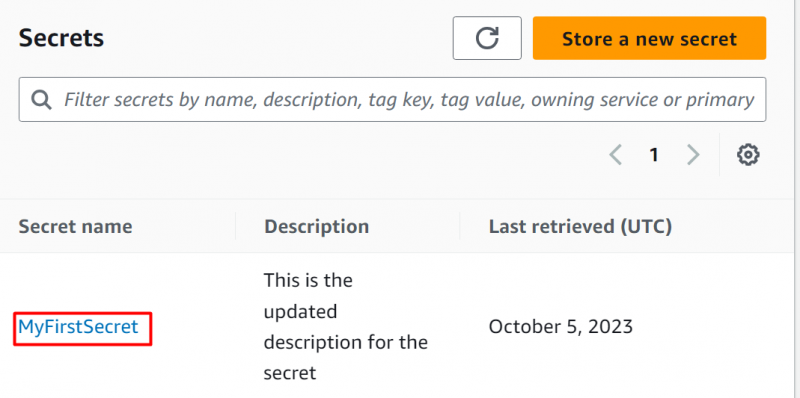

Op het Secret Manager-dashboard wordt de opgegeven geheim is geweest succesvol hersteld :

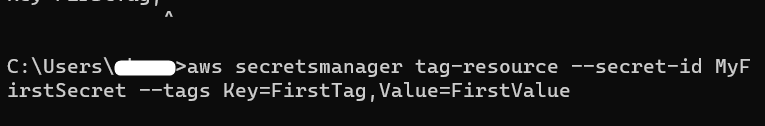

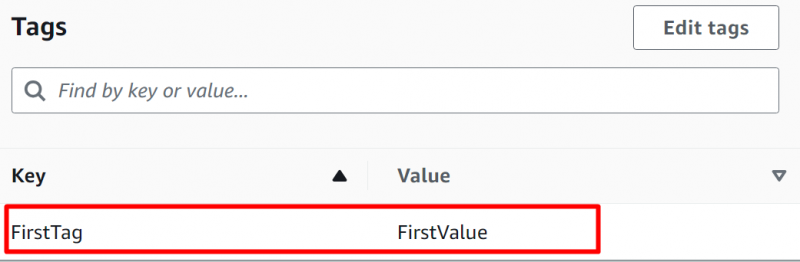

Methode 7: Tag een geheim

Tags zijn een efficiënte manier om de hulpbronnen te beheren. Gebruikers kunnen er 50 toevoegen labels naar een geheim. Om een geheim te taggen, geeft u de volgende opdracht aan AWS CLI:

aws secretsmanager-tagbron --geheim-id MijnEersteGeheim --labels Sleutel =EersteTag, Waarde =EersteWaarde–geheim-id: verwijst naar de naam van het geheim waarvoor de tags moeten worden toegevoegd.

–labels: Tags zijn de combinatie van de sleutels en waarden. Het trefwoord gebruiken “–labels”, specificeer de sleutel- en waardeparen.

Uitvoer

Voor verificatie, kies het geheim vanuit het Secret Manager-dashboard. Scroll naar beneden naar de “Tags” sectie om de toegevoegde tag te bekijken:

Methode 8: Filter een geheim

Met AWS kunnen gebruikers de opgeslagen geheimen doorzoeken met behulp van de 'Filter' trefwoord. De gebruiker kan geheimen filteren op basis van hun tags, naam, beschrijving, enz. Gebruik de volgende opdracht om de geheimen te filteren:

aws secretsmanager lijst-geheimen --filter Sleutel = 'naam' , Waarden = 'MijnEersteGeheim'Sleutel: geef het veld op waarop de geheimen moeten worden gefilterd.

Waarden: geef de naam van het geheim op om het geheim op unieke wijze te identificeren

Door het bovengenoemde commando uit te voeren, zal de Secret Manager de sleutelinformatie weergeven:

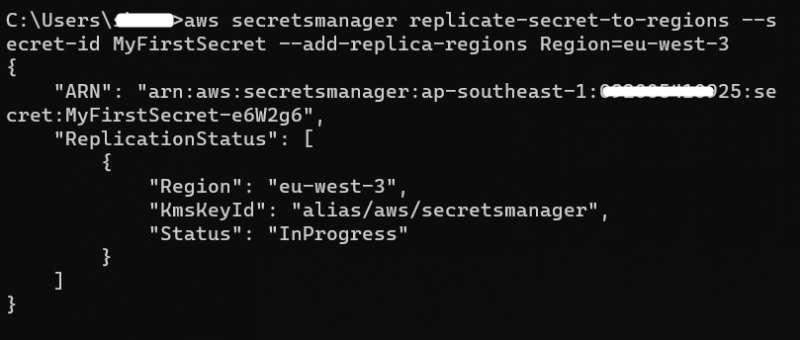

Methode 9: Repliceer een geheim

Met Secret Manager kunnen gebruikers hun geheimen ook in andere regio's van AWS repliceren. Voor het verwijderen van het geheim is het belangrijk om eerst de replica van het geheim te verwijderen. Om de replica van een geheim in een andere AWS-regio te configureren, gebruikt u de onderstaande opdracht:

aws secretsmanager repliceer-geheim-naar-regio's --geheim-id MijnEersteGeheim --add-replica-regio's Regio =eu-west- 3Regio: verwijst naar het gebied van AWS waar het geheim moet worden gerepliceerd.

Lees dit artikel voor meer informatie over het repliceren van een geheim in AWS Secret Manager: 'Hoe repliceer je een geheim naar andere regio's in AWS Secret Manager?' .

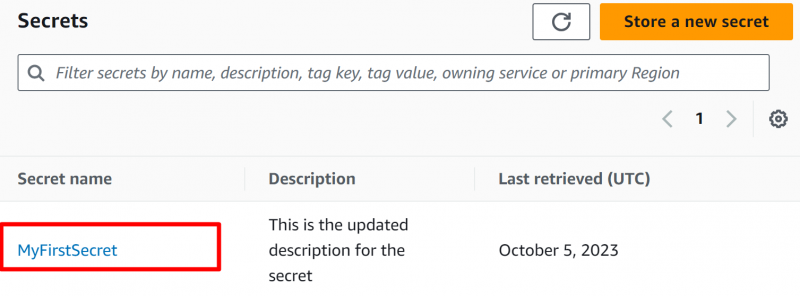

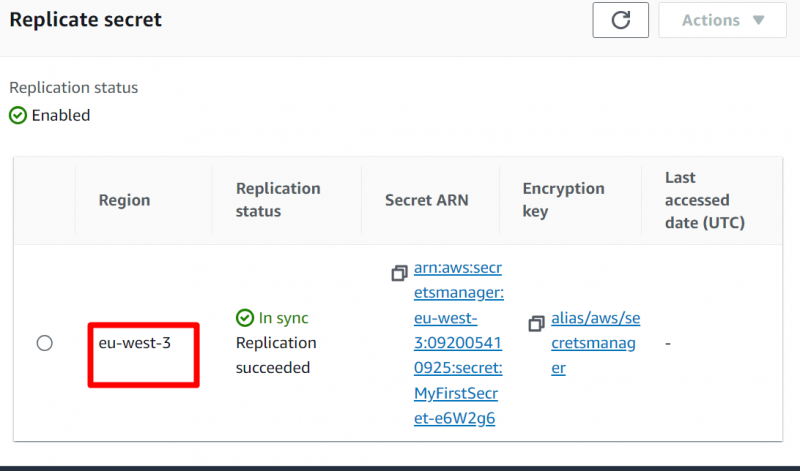

Uitvoer

Om te controleren of het geheim al dan niet succesvol is gerepliceerd, gaat u naar de Geheim managerdashboard en kies het geheim:

Scroll naar beneden naar de Repliceer de geheime sectie . De replicatie is ingeschakeld met succes :

Dat komt allemaal uit deze gids.

Conclusie

Om het geheim te maken en te wijzigen met behulp van CLI, voert u de genoemde opdrachten in en specificeert u de actie, het geheim-ID en de sleutel-waardeparen om het geheim uniek te identificeren. Door deze opdrachten te gebruiken, kunnen de gebruikers alle bewerkingen van geheimen uitvoeren die zijn uitgevoerd met behulp van de AWS-console, zoals verwijderen, bijwerken, maken, repliceren of herstellen, enz. Dit artikel is een complete tutorial met een stapsgewijze beschrijving over hoe u een geheim kunt maken en wijzigen in AWS Secret Manager met behulp van CLI.